Программа sentry что это

Русские Блоги

Система отслеживания ошибок Sentry приложение в среде Micro Service

Table of Contents

Что такое Sentry.

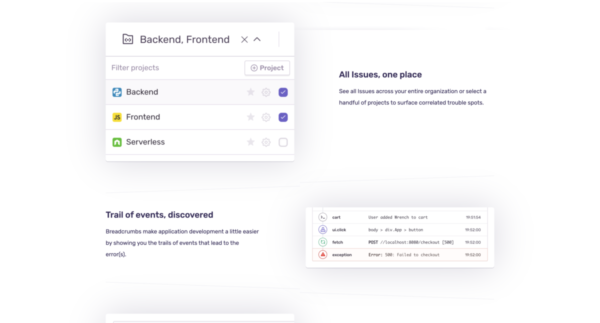

SentryЭто система отслеживания в реальном времени с открытым исходным кодом, которая поддерживает основные языки программирования, такие как Python, Java, Go, Node. Ниже приводится интуитивное отображение Sentry через изображение консоли Sentry. Как показано на рисунке, сообщение об ошибке, содержащее имя проекта Sentry, проблема с проблемой, конкретная причина для проблемы. В частности, развертывание Micro-Service находится на нескольких машинах, а проблема позиционирования приносит большое удобство через Sentry.

2. Клиентский доступ

Здесь используется Sentry версии 7.1.0, которая подробно не детализирована из-за данных онлайн-строительства.

2.1 Проверьте Sentry Services

После завершения строительства я столкнулся с феноменом клиента, и я сомневаюсь в проблеме, и я обнаружил, что это проблема с сетью. По официальному обеспечению командных инструментов Linux: Sentry-CLI может быстро проверить, если клиентский аппарат проверяется на Sentry, является нормальной.

После установки установите переменную среды DSN, затем отправьте тестовое сообщение на сервер Sentry через команду Linux, затем перейдите к консоли SENTRY, чтобы увидеть, получено ли сообщение.

2.2 DSN(Data Source Name)

После установки создайте пространство проекта в соответствии с проектом, принадлежащим в проекте, чтобы настроить уведомление по почте после настройки ошибки проекта, а DSN назначается проекту.

Как показано на рисунке, какие люди настраиваются для отправки уведомления по электронной почте об ошибке, чтобы облегчить соответствующий ответственный для решения проблем.

Sentry Service поддерживает многопользовательскую, многоуровневую, больше, чем DSNУправление приложениемКаждое приложение соответствует Project_ID, а также Public_key и Second_Key для аутентификации идентичности. Если DSN выглядит следующим образом, вы можете увидеть, что клавиша в DSN представляет собой строку, аналогичную UUID, обеспечивая уникальность DSN. Проект отправляет сообщение об ошибке на свой собственный адрес DSN, а консоль SENTRY может видеть ошибку в этом проекте.

После получения этого DSN мы можем подключить Sentry на клиенте Java.

2.3 Клиенты Присоединяйтесь к Sentry

Здесь мы возьмем кадр журнала входа в качестве примера, другой доступ может обратиться к официальному сайту Sentry.

Сначала введена зависимость Maven

Vogback будет выполнен на выходе компонента для выполнения события журнала, называемого Appender, а реализованный Appender должен наследовать. ch.qos.logback.core.AppenderИнтерфейс, представляющий компоненты реализации Sentry Sentryappender. Просмотрите исходный код SentryAppender, унаследовал базовый класс ch.qos.logback.core.appenderbase, а базовый класс реализовал интерфейс Appender. Когда мы распечатаем журнал ошибок через регистратор в своем коде, журнал ошибок будет нажиматься в Sentry System одновременно, и она реализована в методе Append SentryAppender. Зарегистрируйте SentryAppender в Logback.xml, где sentry_dsn назначен DSN, который должен быть выделен в Sentry, App_ID соответствует имени элемента в Sentry.

Два параметра в XML могут быть динамически установлены параметрами JVM в разных средах:

3. Известные проблемы

3.1 Сетевая проблема

Когда журналы ошибок клиента слишком много, я нашел ошибку соединения.

Одной из причин является то, что сеть нестабильна, сообщение Client Sentry Push не удается, а сообщение об ошибке не будет отображаться на станции SENTRY.

Cбор и анализ ошибок при помощи Sentry, или как упростить жизнь себе и пользователям

Какие проблемы поможет решить интеграции с Sentry:

Sentry это бесплатный инструмент, благодаря которому мы можем не нервничать при запуске очередного релиза, быстро находить причины возникших проблем, устранять проблемы, которые портят жизнь пользователям раньше, чем о них вам сообщат тестировщики, или helpdesk

При своей первой попытке подружить Sentry с 1C, столкнулся с рядом трудностей, одна из которых это отсутствие какой-либо инструкции как это сделать. Как правильно использовать их api, какие параметры устанавливать и откуда их вообще брать.

Всю эту информацию пришлось собирать по кусочкам из документаций самой Sentry, из stackoverflow, сидеть и методом проб и ошибок стучаться по API и пытаться отправить хоть какие-нибудь данные.

Чтобы упростить задачу вам, я собрал все свои грабли, и постараюсь подробно рассказать о них.

Прим. Описанное решение не идеальное, но дает отправную точку для разработчиков, которые решили заняться анализом и сбором ошибок.

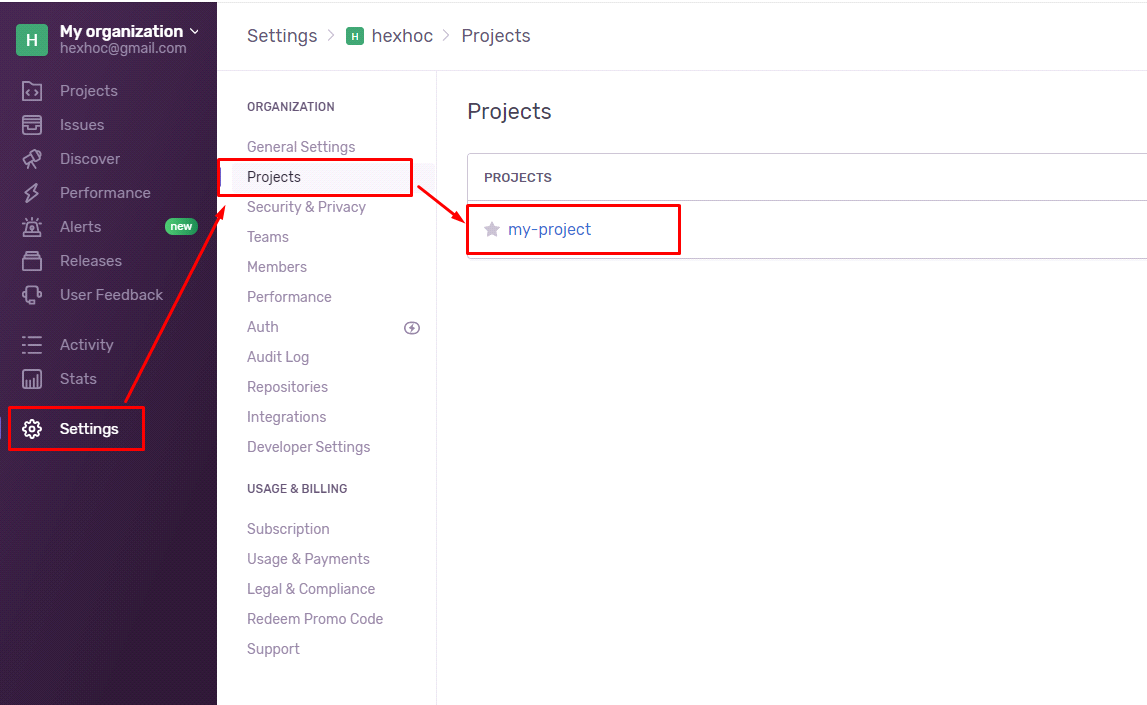

1. Создаем свой проект и команду

Я предполагаю, что с регистрацией на Sentri.io проблем возникнуть не должно. После того как мы это сделали, можно приступить к созданию своего проекта.

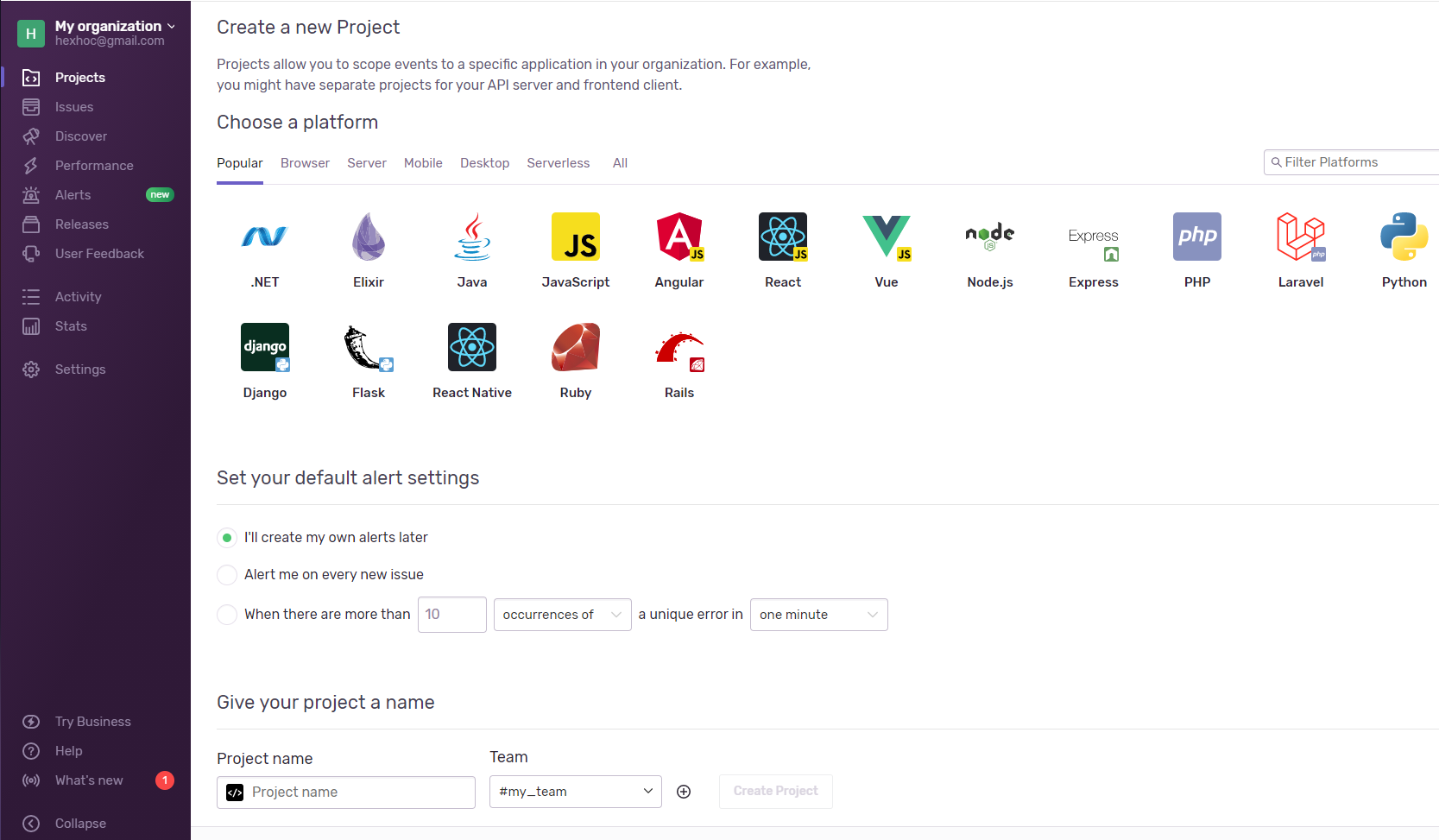

При создании нового проекта, нас будут настоятельно просить выбрать платформу, на которой мы ведем его разработку. Как вы догадались 1С здесь нет, но не беда, мы вообще нечего не выбираем (это влияет только на инструкцию, которую нам предложат по завершению.)

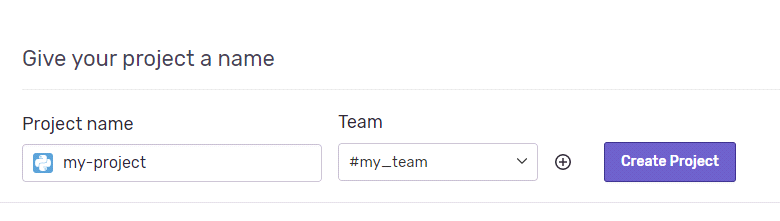

Указываем имя, и указываем команду которая им занимается. Людей из созданной команды мы можем назначать ответственным по выявленным проблемам, так же все участникам команды будут приходить письменное уведомление по новым ошибкам.

Далее мы переходим в настройки нашего проекта. В них нам необходимо получить наш public key

Теперь внимание, там мы увидим строку DSN примерно следующего содержания:

В этой строке содержаться 3 нужных нам параметра:

Копируем их куда-нибудь

2. Устанавливаем параметры подключения

Теперь устанавливаем http подключение к серверу sentry из 1С

Разберем параметры подключения

В качестве значения для «X-Sentry-Auth» в документации нам предлагают указать следующие данные как в примере ниже:

Для работы нам достаточно указать только «Sentry sentry_version=7,sentry_key=bd945ed6d56e401da41a1f9262efc20e»

В качестве ресурса к которому идет обращение используется строка /api/ /store/

В моем случае это /api/ 5449900 /store/. Напоминаю, что номер проекта мы скопировали чуть ранее

На этом настройка параметров закончена.

3. Формируем сообщение в Sentry

Теперь приступим к разбору свойств сообщения которое мы отправляем в Sentry

Вот и все. Вишенкой на торте остается только создать регламентное задание, которое будет на постоянной основе отправлять данные в Sentry.

Теперь у нас имеется более чем полная информация по ошибкам, местам их возникновения и прочая статистика. А также уведомления о новых ошибках.

Надеюсь данная статья поможет сделать ваш рабочий процесс чуточку приятней и полезней

Начало работы с Sentry.io Отслеживание ошибок

Написание кода может быть веселым. Тестирование это другое дело. Конечно, читатели SitePoint всегда создают безошибочные приложения, но ошибки все равно могут попасть в лучший производственный код. Как вы можете обнаружить эти проблемы? …

тесты

Написание программного обеспечения для тестирования программного обеспечения является одним из вариантов. Модульное и интеграционное тестирование может быть принято для проверки функций и интерфейсов соответственно. К сожалению:

Тесты помогают, но индустрия все еще выпускает программное обеспечение с ошибками, потому что невозможно в конечном итоге охватить все. Возникает ли ошибка в определенном браузере, в конкретной ОС в определенное время суток?

Кроме того, тестирование браузера, как известно, усложняется из-за:

Обратная связь с пользователем

Вы когда-нибудь видели, как кто-то использует ваше программное обеспечение? Они всегда делают то, чего ты никогда не ожидал. Я морщусь каждый раз, когда вижу, как кто-то вводит URL в окно поиска Google.com.

Люди умеют находить свои собственные методы для выполнения задач на основе предыдущего опыта. Эти процессы могут или не могут быть эффективными, но они редко будут соответствовать вашим ожиданиям, потому что ваш опыт отличается. Ошибка может возникнуть из-за того, что последовательность задач решается нелогично.

Кроме того, большинство пользователей никогда не сообщат об ошибке. Они не будут знать, произошла ли ошибка в вашем приложении, браузере или ОС. Многие могут винить себя, не будут знать, с кем связаться, или просто переключатся на конкурирующий продукт.

В конечном счете, мы должны полагаться на клиентов, чтобы сообщить о проблемах?

Sentry

Sentry

Мониторинг приложений, трекинг и логирование ошибок

Описание

Допустим, мы предприняли все возможные меры по недопущению ошибок во время разработки и сборки проекта. Однако ошибки все-равно могут проникать в продуктивный код. Нам требуется как-то узнавать об их наличии и принимать скорые меры по исправлению. Просить пользователей открывать консоль браузера и делать скриншоты — не самый лучший вариант. Поэтому к проекту неплохо подключить логирование ошибок.

Смысл простой: на каждое событие window.onerror или в каждый переход исполнения кода в блок catch выполняется простой AJAX-запрос на специально выделенный адрес сервера, в тело которого кладется информация об ошибке. Далее потребуется инструмент, который быстро оповестит техподдержку и разработчиков о наличии новых ошибок и позволит эффективно работать с ними. Самый популярный из таких инструментов для фронтенда — Sentry.

Система логирования Sentry позволяет собирать, группировать, представлять ошибки в реальном времени. Есть сборки для разных языков, в том числе JavaScript. Проект предоставляет платный доступ с расширенными возможностями для бизнеса, однако можно попробовать его основные возможности на бесплатном тестовом аккаунте.

Подключать Sentry можно как непосредственно в HTML-файле, так и в компонентах, выполненных на одном из популярных фреймворков: React, Vue, Angular, Ember и других.

Аналоги и альтернативы для Sentry

Zabbix

Zabbix — свободная система мониторинга и отслеживания статусов разнообразных сервисов компьютерной сети, серверов и сетевого оборудования, написанная Алексеем Владышевым. Для хранения данных используется MySQL, PostgreSQL, SQLite или Oracle Database, веб-интерфейс написан на PHP

Graphite

Готовый к работе на предприятии инструмент мониторинга, который одинаково хорошо работает на дешевом оборудовании или облачной инфраструктуре

Prometheus

Включите свои метрики и оповещения с помощью ведущего решения для мониторинга с открытым исходным кодом

Grafana

Grafana это решение для анализа и мониторинга с открытым исходным кодом

СОДЕРЖАНИЕ

Задний план

Уязвимость межконтинентальной баллистической ракеты

Ранние межконтинентальные баллистические ракеты имели точность порядка 1–3 миль (1,6–4,8 км), что делало их полезными только против самых крупных целей. В течение 1960-х это было постепенно улучшено, и США подсчитали, что Советы будут иметь «существенные» возможности для прямого нападения на американские ракетные шахты к 1980 году.

Ракета, Экспериментальная

TRW предложила построить три базы с тридцатью ракетами на каждой и подсчитала, что одна из трех баз выдержит тотальную контрсиловую атаку. Чтобы обеспечить выживание 600 боеголовок, каждая ракета должна нести около 20 боеголовок. Эти исследования привели к проекту Missile, Experimental, или MX, который стартовал в 1971 году. Конструкция быстро укрепилась, появившись с десятью боеголовками на большем количестве ракет, чтобы увеличить количество выживших до 1000 боеголовок. Но базирование стало не столько конкретной концепцией, сколько всеобъемлющей программой для всех возможных концепций, от развертывания на железных дорогах до подземных ипподромов и мобильных систем. Обзор вариантов, написанный в середине 1970-х годов, занимал сотни страниц.

Hardpoint и хардсайт

Договор по ПРО

НАГРУЗКИ

Продолжаем работать

Работа над MX также продолжалась, и к середине 1970-х предпочтительным режимом базирования MX была концепция Multiple Protective Shelter (MPS). В этой системе каждая ракета MX будет установлена в сети укрепленных укрытий, 23 в большинстве планов, и перемещаться между ними случайным образом. Транспортные средства будут замаскированы и дублированы, чтобы Советы не знали, где находятся ракеты. Таким образом, контрсиловая атака потребует от Советов израсходовать 23 боеголовки на каждую ракету MX, чтобы обеспечить уничтожение. Имея в общей сложности 4500 укрытий и 200 ракет, перемещающихся между ними, система могла поглотить значительную часть советских боеголовок 5928 межконтинентальных баллистических ракет и выжить. В этом базовом режиме такая система, как Safeguard, была мало пригодна. Если Советскому Союзу нужно было запустить 4500 боеголовок, чтобы обеспечить уничтожение сил MX, затраты еще 100 на поглощение системы ПРО не имели большого значения.

Армия подобрала эти варианты, разработав две концепции. Первый, Project Quick-Shot, был в основном идентичен версии Feld and Tsipis, хотя они также рассматривали некую недорогую систему наведения. Вторая концепция запускала оптические трекеры в космос на пути приближающихся ракет и использовала их данные для точной настройки запуска неуправляемых ракет, которые могли бы работать на больших дальностях. Поскольку в нем не было радиолокационного компонента, он обошел бы положения договора по ПРО, касающиеся количества и размещения радиолокационных станций.

КОНЦЕПЦИЯ НАГРУЗКИ

Однако была озабоченность в отношении договора по ПРО, связанного с использованием в нем радаров. Чтобы обеспечить пригодность систем ПРО только для точечной обороны, договор по ПРО ограничивал количество и размещение радиолокационных систем. У LoADS был радар с каждой ракетой, но они были очень малой дальности и не могли считаться частью системы большой дальности, хотя наблюдатели предположили, что Советы заявили бы иначе. Что еще более важно, поправка 1974 года к договору требовала, чтобы эти радары находились поблизости от Гранд-Форкса, что не помогло бы MPS, который был расположен более чем в 1 000 миль (1600 км) к юго-западу. Таким образом, армия разработала LoADS строго как демонстрационную программу с возможностью быстрого строительства в случае прекращения действия договора по ПРО. Стоимость развернутой системы оценивалась в 8,63 миллиарда долларов в 1980 году (27 миллиардов в 2021 году).

Часовой

Стремясь снизить растущую стоимость системы MX, которая к концу 1970-х годов достигла не менее 35 миллиардов долларов, Джимми Картер объявил о значительно упрощенном развертывании с использованием более простых силосов и уменьшенного количества ложных пусковых установок. Пусковые установки изменились с вертикальных на горизонтальные, что снизило бы стоимость их строительства и упростило бы быстрое перемещение ракет в шахты и из шахт, так чтобы это было незаметно. LoADS была адаптирована для работы в этих новых убежищах и к концу 1970-х годов была известна как Базовая система защиты терминалов.

Но выбор Картера был сделан только тогда, когда Рональд Рейган стал президентом и приступил к пересмотру планов MX. В октябре 1981 года они объявили, что развертывание MX будет ускорено, отменив базирование MPS и порекомендовав временно разместить ракеты в существующих шахтах Titan II и Minuteman до принятия окончательного решения. Работа над LoADS продолжалась, а в июне 1982 года была переименована в Sentry. Было сказано, что программа будет готова к запуску в производство в короткие сроки.

Аннулирование

Описание

Каждая ракета будет упакована в контейнер, известный как «Defense Unit», который будет выглядеть идентично контейнеру MX. LoADS был намного меньше, чем MX, что позволяло вмещать в контейнере ракету, средства связи, радар и эжекторные системы, необходимые для запуска ракеты. При предупреждении об атаке LoADS будет проталкиваться через крышу укрытия (или подняться в случае вертикальной шахты), чтобы выявить его радар и начать поиск приближающихся боеголовок. Когда кто-то был определен, что приближается к местоположению MX, LoADS стреляет, атакуя боеголовку на очень малой высоте, около 40 000 футов (12 км).

LoADS использовала ядерную боеголовку для атаки своих целей, и ее непосредственная близость к земле при выстреле означала, что ее можно было использовать только над укрепленными целями, такими как ракетная шахта. Армия также работала над боеголовками поражающего действия для системы средней дальности, но на момент ее отмены они не смогли продемонстрировать осуществимость этого подхода.